IPよもやま話

I(愛)ちゃんとP(パパ)とO(小野田君)の会話が続きます。

![]()

今日は「ビジネス(企業)」でも「メール詐欺」に会う、という話でしたね。

個人がメールの添付資料をうっかり開いて、ウィルスにやられるって話は良く聞くけど、会社でも「メールにやられる」ってことなの?

![]()

そうだ、「ビジネスメール詐欺」といってね。

最近は「BEC(Business E-mail Compromise)」とも呼ばれて、大きな問題になりつつあるんだよ。

![]()

最近JTBさんが「個人情報を793万人分も流出した」といった大きなニュースがあったけど、その類の話ですか?

![]()

いやいや、企業目当てのネットからの犯罪には違いないが、JTBの話は「個人情報を盗み取られて、それを悪用されること」だが、今回の話は、メールを使った詐欺の話で、大金を盗み取られる話だ。企業を相手に大漁をねらうフィッシングといった詐欺行為なんだよ。

![]()

「フィッシング」って何?

![]()

そうか、愛ちゃん相手だと話が脱線しなくていけなくなるね。

「フィッシング」という英語の意味は分るだろう?

![]()

図1 フィッシング詐欺

えー、「釣り」のことよね。

![]()

そうだ。金融機関などからの正規のメールやWebサイトを装い、暗証番号やクレジットカード番号などを詐取する(釣ってしまう)詐欺のことなんだ。

![]()

そうなんだ。

それで「ビジネスメール詐欺」の具体的な事例はどんなの?

![]()

フィッシングといったが、釣の場合「より大きな獲物」を狙いたいだろう?

ビジネスで「より大きな標的」といえば、上級社員(最高責任者、経営幹部)だよね。

![]()

あら、トップが狙われるの?

![]()

そうだ。

この詐欺活動の基本は、単純で効果的な手法なんだね。

標的にした企業のCEO(最高責任者)から送信されたかのように「偽装したメール」を作って、受信した部下(CFO=最高財務責任者)に対して「大至急電信送金手続き」の指示をするんだ。

![]()

そんなに簡単に成功するの?

![]()

うん、そのために、先ず1通目のメールでは「緊急の電信送信手続きがとれるか?」と確認するんだ。CFOから返信があると、詐欺師は2通目のメールで「電信送金に必要な情報」を知らせて来るんだ。

![]()

返信がなかったらどうするの?

![]()

もう一度メールを打ったり、財務部門の別の人間にメールしたりするんだね。

![]()

でも、標的とする幹部やその部下の名前はどうして分るんですか?

![]()

Linkedin(*1)というソーシャル・ネットワーキング・サービスで簡単に分るんだよ。

別の方法としては、企業のパソコンをコンピューターウイルスに感染させるなどして、事前にメールのやり取りを盗み見たうえで、実在の役員や取引先になりすましているケースもあるということだ。

![]()

それは困りましたね。

被害は相当出ているんですか。

![]()

うん。FBIがね、今年の4月に「2013年から今年の2月までに、世界72ケ国で17,642件の被害を確認したと発表しているんだよ。そして、その被害総額は2,500億円を超えているそうだ。

![]()

ひゃー!平均すると1,000万円以上じゃないですか!

![]()

日本でも被害は出ているの?

![]()

そうだね。日本でも被害が出始めているようだ。

大手銀行には、既に数十件の被害報告が顧客から寄せられているようだし、全国銀行協会でも、今春「注意勧告の啓発ページをサイトに掲載」したね。

![]()

それって、どんな内容なの?

![]()

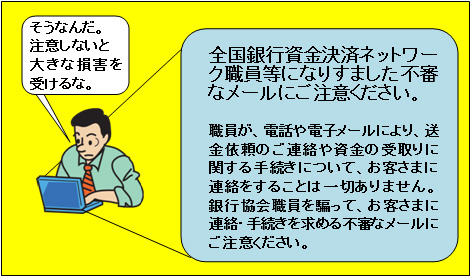

「重要なお知らせ」として図2のような「アラーム」を出しているんだ。

図2 全国銀行協会の注意勧告

![]()

フィッシングと言われましたが、具体的な手口を教えてくれませんか?

![]()

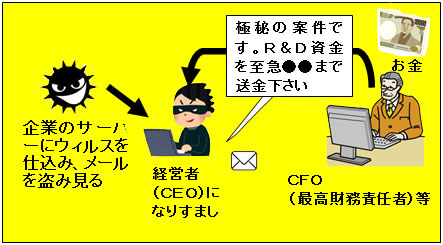

図3 ビジネスメール詐欺①CEO形

<補足>

「取引型」の場合は、犯人が「今後の送金口座が●●に変わりました」のような

セリフになる。

そうだね。

具体的な手口の事例を3つ紹介しよう。

まず、①は、今まで説明した「CEO型」だ。

具体的には、図3だ。

図は、経営者になりすましたケースだが、この他に「②取引先型」と呼ばれる「取引先になりすまして、送金先の口座の変更を伝えてくる手口もあるんだ。この場合も、詐欺犯は進行中の商談内容を把握した上で連絡するので、被害者はなりすましを見破りにくいんだよ。

![]()

いやらしいわね。

この他は?

![]()

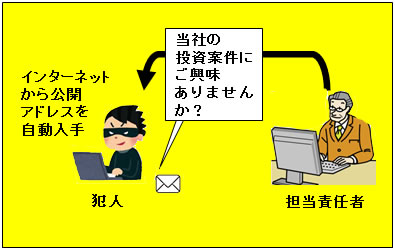

図4 ビジネスメール詐欺③:架空営業型

うん、③として「架空営業型」というのがある。

それが、図4だ。

狙った企業のメールアドレスは、最初に言った「Linkedin」や、その企業のホームページに公開されているアドレスを自動収集するんだ。

そして、架空の企業を装って営業を持ちかける手法だね。サイバー犯罪と言うよりは架空請求詐欺と言うべきかもしれないが、これもBECの一類型だね。

公認会計士や弁護士らを装ったビジネスの仲介役を登場させるなど、被害者を信用させるために細かく悪知恵を働かせるんだよ。ITというより、ソーシャル・エンジニアリングだけで詐欺を成り立たせる手法といっていいだろう。

![]()

これなど、最高幹部を狙わないで、もっと中堅幹部狙いでも可能ですね。

![]()

被害にあった事例では、「詐欺とは全く気が付かなかった」というほど巧妙なんだそうだ。

![]()

わー、小野田君のような下っ端は注意不要と思ったけど、何かひっかりそうな予感もするわね。

![]()

「下っ端」は酷いですね。

でも、何か注意していないと「ビジネスメールへの対応」で失敗するかもしれませんね。

どうしたら防御できますか?

![]()

そうだねー。

まずは当然ながら「ウィルス対策ソフト」などで、不正ソフトの浸入を防ぐことが大事だ。

まぁ、サイバー攻撃とセキュリティ技術の戦いはいたちごっこではあるが、万が一防衛策を破られてしまったら対策が必要になる。

このBECでは、いままで説明したように「不正ソフトは使用しない架空請求」で資金を騙し取るからね。

![]()

だからどうすればいいの?

![]()

図5 ソーシャルエンジニアリング

<補足>

ソーシャルエンジナリングとは、人間の

心理的な隙や、行動のミスにつけ込んで

個人が持つ秘密情報を入手する方法のこと

BECでは、ネットワークに侵入するために必要となるパスワードなどの重要な情報を、情報通信技術を使用せずに盗み出す方法で攻めてくる(これをソーシャルエンジニアリングと云うんだが=図5)「アナログ的手法」なので、こちらもアナログ的な手法で立ち向かう方法があるんだ。

![]()

それって、どんな方法?

![]()

そうだね。例えば、

といった方法で「振り込め詐欺」と似通った対策ともいえるね。

![]()

でも、BECの詐欺犯人にしてみれば、そんな対策を取らせまいと、図3のように「極秘案件」と言ったり、「電話には出られない」と言ったメッセージで先手を打ってきたりしませんか?

![]()

うん、だから「海外送金」などは必ず複数社員の決済を必要にするなど、これもアナログ的だが、社内の制度を「一人の判断で送金ができないようにする」ようなことも必要になってくるだろうね。

![]()

BECのような「標的型攻撃」から、会社が防衛するには、どんな予防策があるか「指針」のようなものは無いんでしょうか?

![]()

IPA(*2)という団体が企業や組織を狙った「標的型攻撃に対する予防策」として、次の4つを挙げているよ。

![]()

さらに「不審なメールの見分け方」についても7つの方法を教えてくれているので、共に参考したらいいだろう。

だ。

![]()

わぁー!

最後の2つは、物凄く参考になるね。

BECでなくても、私たちの「メールの使い方」として大いに参考にします。

![]()

次回のテーマですが、私に担当させてくれますか?

IoTの話題が盛んに雑誌などを賑わしていますが、以前勉強した続き、つまり「しくみ」や「IoTのデメリット」「新しい情報」等々少し調べたので報告します。

![]()

そうか、それは感心なことだ。

楽しみにしているよ。